| Scritto da Riccardo Veraldi (INFN - CNAF) |

Architettura TRIP

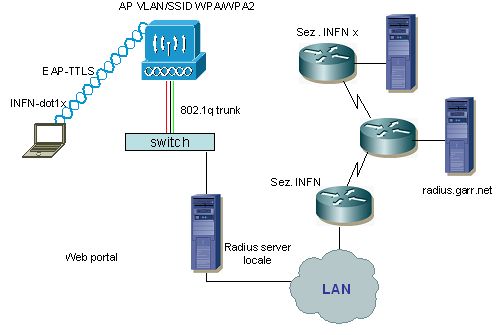

L'architettura di TRIP si basa su un modello di autenticazione distribuito, utilizzando SSID multipli.

In particolare si utilizza il SSID INFN-dot1x per gli utenti INFN. Fa eccezione il CNAF che utilizza come SSID CNAF-dot1x per gli utenti INFN, questo a causa di una sovrapposizione accidentale e non evitabile con la Sezione di Bologna che è ubicata nel medesimo edificio.

L'utente INFN che si trova in una qualsiasi sede INFN si associa all'access point utilizzando INFN-dot1x come SSID e EAP-TTLS come protocollo di autenticazione. Questo consente il tunneling delle credenziali all'interno di un canale cifrato TLS.

Se l'utente è locale alla struttura INFN l'autenticazione viene effettuata dal server radius della sezione, alternativamente la sua autenticazione viene demandata al server radius della propria sede x di origine tramite il meccanismo proxy radius. Le credenziali verranno controllate dal radius server, la risposta arriverà all'access point il quale consentirà o negherà l'accesso alla rete (fig.1).

Fig.1L’architettura quindi si basa sul modello di autenticazione radius proxy distribuita nelle diverse sezioni. Ogni sezione potrà decidere di utilizzare il database più opportuno per la gestione delle credenziali per i propri utenti. Sono in produzione diversi scenari tra i quali:

- Database radius gestito localmente con file di password unix o file di testo users

- Autenticazione tramite PAM

- Autenticazione LDAP

- Autenticazione Kerberos e autorizzazione LDAP

Ogni sede INFN è libera di utilizzare per il database di autenticazione utente il metodo più consono alle proprie esigenze.

Come AccedereGli utenti INFN sono tenuti ad accedere all’infrastruttura 802.1x utilizzando il SSID INFN-dot1x.La rete WiFi con SSID INFN-dot1x si trova in tutte le sezioni.E' sufficiente accedere alla rete e fornire le credenziali opportune. Le credenziali per l’accesso alla rete WiFi sono le medesime che gli utenti utilizzano nella loro sede di provenienza. Il supplicant dell’utente deve essere configurato in modo da utilizzare EAP-TTLS come trasporto per l’autenticazione 802.1x. Come protocollo di encryption e integrità dei dati è consigliabile al minimo l’utilizzo di WPA/TKIP e preferibilmente WPA2/AES dove l’hardware lo consenta.Un pacchetto autoinstallante sotto Windows® provvede a configurare automaticamente il software necessario per la connessione utilizzando EAP-TTLS.